AWSの薄い本6 IAMのマニアックな話 2025

- 物販商品(倉庫から発送)ネコポス可能【物理本+ダウンロード版】¥ 1,500

- ダウンロード商品【ダウンロード版】¥ 1,500

- 物販商品(自宅から発送)あんしんBOOTHパックで配送予定IAMのマニアックな話&IAMのマニアックな話2025の2冊セット(物理+電子版)支払いから発送までの日数:10日以内¥ 2,350

技術同人誌としては、異例の累計7,000 冊を超える大ヒットとなったIAMのマニアックな話から5年 『AWSの薄い本6 IAMのマニアックな話 2025』は、変わり続けるIAMの進化と現場の現実を徹底的に掘り下げた一冊です。 IAM Identity Centerへの移行ステップ、ABACやSCPによる制御の高度化、リアルタイム監査やAIによるポリシー最適化、Verified AccessやVerified Permissionsといった新サービスの活用方法まで、今だからこそ知っておきたいIAMの“これから”をまとめました。 一方で、現場には今なおIAMユーザーが残り続け、組織外ユーザー対応やマルチアカウントの課題に頭を抱える声も多くあります。本書は、そうした“理想と現実”の両面に向き合い、あなたのAWS運用を一歩先に導きます。 IAM担当者・セキュリティ担当者・CCoEメンバーに必携の一冊。 この本で、未来のIAMと、今のあなたの仕事をつなげてみませんか? 質問・感想等ありましたら、Twitter(X)でハッシュタグ付きで呟いてください。高頻度でチェックしています!! ハッシュタグ: IAMのマニアックな話2025

本書の目的

私が初めて技術同人誌『AWSの薄い本 IAMのマニアックな話』を執筆したのは、2019年9月のことでした。それから5年以上が経ちます。当時は商業誌での執筆経験はあったものの、同人誌は初挑戦であり、プロの物書きの端くれとして「良いものを書かねば」と、少なからず肩に力が入っていたことを覚えています。 その初めての題材に選んだのが、IAM(Identity and Access Management)でした。IAMは2010年9月にリリースされたサービスで、当時すでに10年近くが経過し、しっかりと認知は広がっていました。しかし、実践的な使い方を体系的に解説した書籍は少なく、ルートユーザーのみでAWSを運用しているようなケースも珍しくありませんでした。 そんな背景の中で発刊した『IAMのマニアックな話』は、技術同人誌という枠を超えて大きな反響を呼び、2025年5月時点で累計7,000冊を超えるヒット作となりました。時流に乗れたこともありますが、それ以上に多くの読者の皆さまに支えていただいた結果だと感じています。本当にありがとうございます。 そして今、あれから5年が経ち、「改訂版は出さないのか?」という声をいただく機会が増えてきました。私自身も、改めて「いまAWSをどう管理すべきか」をじっくりと考えるタイミングに来ていると感じています。初版を読み返すと、情報の古さは否めないものの、ポリシー設計の考え方など、今なお通用する部分も多くありました。 そこで今回は、単なる改訂ではなく、新たな視点で書き下ろすことにしました。タイトルも新たに『IAMのマニアックな話 2025』とし、2つのテーマ――「アクセスの動的制御と組織管理」、そして「AI時代のIAMのあり方」――を軸に執筆しています。 その全貌は、ぜひ本書にてご確認ください。

対象読者

* AWSを使っている全ての人 * CCoEなど、組織のセキュリティ管理を行っている人 * 開発者として、AWSを構築している人 * ユーザー企業として、ベンダーにシステムの構築を依頼したい人

本書で得られること

* 最新のAWSのアカウント管理まわりの考え方 * 組織観点でのIAMの運用方法 * IAMマニアの称号

本書のスタイル

本書では、IAMとその関連するサービスについて、その背景となる理論や、ユースケースなどを解説します。具体的な設定方法については、本書では解説しません。これは、設定画面や利用するツールなどの変化は頻繁であり、実施事項が確定した段階では、それの設定方法をブログや生成AIで調べる方が確実だからです。

お問い合わせ先

本書に関するお問い合わせ:Twitter: @dkfj ハッシュタグ:#IAMのマニアックな話2025

免責事項

本書に記載された内容は、情報の提供のみを目的としています。したがって、本書を用いた開発、製作、運用は、必ずご自身の責任と判断によって行ってください。 これらの情報による開発、製作、運用の結果について、著者はいかなる責任も負いません。

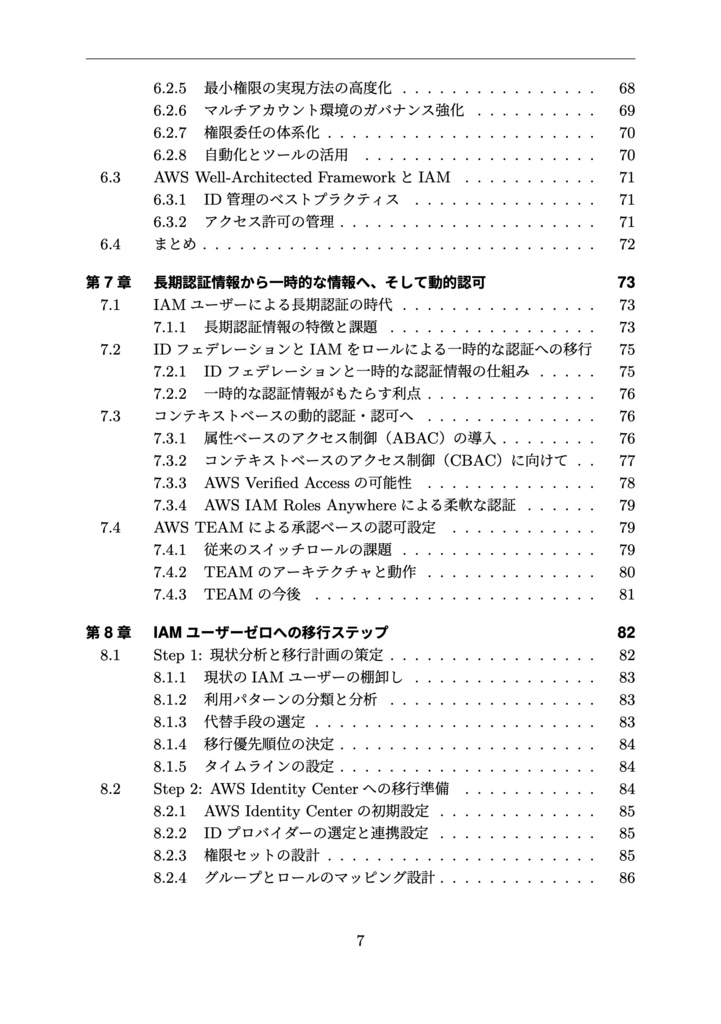

目次

第1章 IAMの基礎と進化 1.1 AWSアカウントと IAMの関係 1.1.1 AWSアカウントと IAM 1.1.2 AWS Organizationsと AWSアカウント 1.1.3 AWS Organizationsと IAM 1.2 IAMの基本的な4つの機能 1.2.1 IAMユーザー 1.2.2 IAMグループ 1.2.3 IAMロール 1.2.4 IAMポリシー 1.3 2019年~2025年の IAM関連のアップデート 1.3.1 主なアップデートの一覧 1.3.2 IAM関連のアップデートの潮流 1.4 まとめ 第2章 AWS Organizationsと IAM 2.1 AWS Organizations 2.1.1 AWS Organizationsの概要 2.1.2 AWS Organizationsの構成要素 2.1.3 組織単位(OU)と階層構造 2.2 組織ポリシー—承認ポリシーと管理ポリシー 2.2.1 サービスコントロールポリシー(SCP) 2.2.2 リソースコントロールポリシー(RCP) 2.2.3 SCPと RCPのユースケースの違い 2.2.4 タグポリシー 2.3 AWS Organizationsと IAMの関係 2.3.1 IAMの権限に対する SCPの位置づけ 2.3.2 IAMの権限に対する RCPの位置づけ 2.3.3 ポリシーの評価ロジック 2.3.4 IAM Identity Centerとの連携 2.3.5 アカウントをまたいだ IAMロールの利用(クロスアカウントアクセス) 2.3.6 IAM Access Analyzerと Organizations 2.4 まとめ 第3章 AWS IAM Identity Centerと IAM 3.1 IAM Identity Centerの概要 3.1.1 AWS IAM Identity Centerとは何か 3.1.2 IAM Identity Centerと IAMの役割の違い 3.2 構成要素と動作の仕組み 3.2.1 インスタンス 3.2.2 アイデンティティソースの選択肢 3.2.3 許可セット(Permission Set)と IAMロールの関係 3.3 マルチアカウント時代における IAM Identity Centerの必然性と課題 3.3.1 許可セット設計の難しさとスケーラビリティの限界 3.3.2 SCIM連携・外部 IdP統合時の権限割り当て運用の複雑さ 3.3.3 IdPが1組織に1つしか設定できないという制約 3.3.4 管理主体の分散による運用の複雑化 3.4 課題を解決するための設計パターン例 3.5 まとめ 第4章 IAM Access Analyzerと CCoE 4.1 IAM Access Analyzerの基本 4.1.1 IAM Access Analyzerとは 4.1.2 外部アクセスアナライザー 4.1.3 未使用アクセスアナライザー 4.1.4 ポリシー生成 4.1.5 ポリシーチェック 4.1.6 カスタムポリシーチェック 4.2 IAM監査体制と CCoEの役割 4.2.1 組織全体で実現する IAM監査体制と CCoEの役割 4.2.2 IAM監査における代表的なチェックポイントと Access Analyzerの役割 4.2.3 リアルタイム監査の実装と組織 4.3 AIを活用したポリシー提案への夢 4.3.1 なぜ AIが必要なのか ~現状の課題と AI導入の意義~ 4.4 まとめ 第5章 AWS Verified Accessと IAM 5.1 AWS Verified Accessの概要 5.2 AWS Verified Accessの構成要素 5.2.1 Verified Accessインスタンス 5.2.2 信頼プロバイダー(Trust Provider) 5.2.3 Verified Accessグループ 5.2.4 Verified Accessエンドポイント 5.2.5 Verified Accessポリシー 5.2.6 Verified Accessのアーキテクチャ構成例 5.3 Verified Accessと IAMの関係 5.3.1 Verified Accessのユースケース 5.3.2 IAMロールと Verified Accessの関係 5.4 ゼロトラスト時代の認証認可のあり方 5.4.1 Verified Accessの役割 5.4.2 デバイス認証 5.5 まとめ 第6章 IAMベストプラクティス集 6.1 IAMベストプラクティスの変遷 6.1.1 削除されたベストプラクティス 6.1.2 追加されたベストプラクティス 6.2 ベストプラクティスに向けての対応事項 6.2.1 長期認証情報から一時的な認証情報への移行 6.2.2 Access Analyzerの活用 6.2.3 多要素認証の位置づけと管理 6.2.4 ガードレール設計 6.2.5 最小権限の実現方法の高度化 6.2.6 マルチアカウント環境のガバナンス強化 6.2.7 権限委任の体系化 6.2.8 自動化とツールの活用 6.3 AWS Well-Architected Frameworkと IAM 6.3.1 ID管理のベストプラクティス 6.3.2 アクセス許可の管理 6.4 まとめ 第7章 長期認証情報から一時的な情報へ、そして動的認可 7.1 IAMユーザーによる長期認証の時代 7.1.1 長期認証情報の特徴と課題 7.2 IDフェデレーションと IAMロールによる一時的な認証への移行 7.2.1 IDフェデレーションと一時的な認証情報の仕組み 7.2.2 一時的な認証情報がもたらす利点 7.3 コンテキストベースの動的認証・認可へ 7.3.1 属性ベースのアクセス制御(ABAC)の導入 7.3.2 コンテキストベースのアクセス制御(CBAC)に向けて 7.3.3 AWS Verified Accessの可能性 7.3.4 AWS IAM Roles Anywhereによる柔軟な認証 7.4 AWS TEAMによる承認ベースの認可設定 7.4.1 従来のスイッチロールの課題 7.4.2 TEAMのアーキテクチャと動作 7.4.3 TEAMの今後 第8章 IAMユーザーゼロへの移行ステップ 8.1 Step 1: 現状分析と移行計画の策定 8.1.1 現状の IAMユーザーの棚卸し 8.1.2 利用パターンの分類と分析 8.1.3 代替手段の選定 8.1.4 移行優先順位の決定 8.1.5 タイムラインの設定 8.2 Step 2: AWS Identity Centerへの移行準備 8.2.1 AWS Identity Centerの初期設定 8.2.2 IDプロバイダーの選定と連携設定 8.2.3 権限セットの設計 8.2.4 グループとロールのマッピング設計 8.2.5 先行ユーザーによる検証 8.3 Step 3: プログラムアクセスの移行 8.3.1 プログラムアクセスの移行戦略 8.4 Step 4: 段階的な移行実施 8.4.1 開発環境での先行実施 8.4.2 パイロットユーザーでの検証 8.4.3 グループ単位での順次移行 8.4.4 並行運用期間の設定 8.4.5 移行完了の確認 8.5 Step 5: IAMユーザーの無効化と削除 8.5.1 アクセスキーの無効化 8.5.2 IAMユーザーのログイン無効化 8.5.3 一定期間の監視 8.5.4 問題がないことの確認 8.5.5 IAMユーザーの完全削除 8.6 緊急時の代替手段の確保 8.6.1 緊急時専用アカウントの設定 8.6.2 クロスアカウントロールの設定 8.6.3 緊急アクセス手段の管理と監査 8.7 まとめ 第9章 まとめと今後のトレンド 9.1 IAMの今後の進化予測 9.1.1 IAM Identity Centerの今後の展開 9.1.2 IAMと AWS Verified Permissionsの連携 9.1.3 AWS Verified Accessとコンテキストベースのアクセス制御 9.1.4 AIによる IAMポリシーの自動最適化 9.2 それでも単一アカウントの世界は残る 9.2.1 進化の裏で残り続ける「昔ながらの IAM」 9.2.2 なぜ「昔ながらの IAM」が残るのか 9.2.3 未来と現実のバランス 9.3 IAM管理者の今後 9.3.1 IAM管理者の役割の変化 9.3.2 今後の IAM管理者に求められるスキル 9.3.3 IAM管理者のキャリアパスと学び 9.4 まとめ あとがき 著者紹介 既刊一覧